Zakaj FortiGate?

Čeprav nam je Mikrotik zelo všeč, je treba priznati, da nekaterih zadev enostavno ne zna. Pri Mikrotiku govorimo namreč o napravi, ki deluje na OSI nivoju 2, 3 in 4. To pomeni, da “vidi” v internet pakete na nivoju MAC naslovov, ip naslovov in TCP/UDP portov. Če bi torej z Mikrotik napravo želeli preprečiti denimo Skype v podjetju, bi se morali zelo potruditi: ena strategija bi bila, da na internetu najdemo podatke o vseh IP naslovih, ki jih Skype uporablja za komunikacijo. Še večji problem bi imeli, če bi želeli preprečiti Tor ali Torrent komunikacije. To bi bilo že zelo verjetno neizvedljivo. Da bo ta sestavek kar se da objektiven, moramo povedati, da Mikrotik sicer v teoriji podpira tudi filtriranje na nivoju 7 OSI modela (application filter). Težava je v tem, da je potrebno vzorce IP paketa vnašati ročno, kar pomeni, da bi se morali dodobra poglobiti v recimo Tor protokol in ugotoviti, kako se ti paketi razlikujejo od drugih, ter potem v REX (regular expression) sintakso to opisati. Tudi če bi bili pri tem uspešni, bi tako preverjanje na nivoju 7 zelo opočasnilo Mikrotika, do te mere, da bi bil verjetno v produkciji neuporaben.

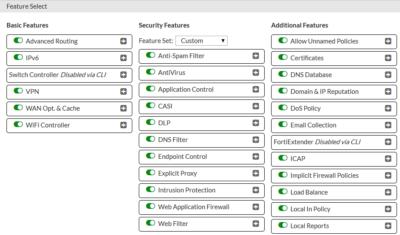

Prednosti FortiGate naprave

S FortiGate te težave zlahka rešimo. Enostavno onemogočimo Skype, Tor ali Torrent v profilih aplikacij, in smo zadevo rešili. Podobno lahko dovolimo ali blokiramo socialna omrežja, pornografijo, vse kar po kategorijah strani, ne le posamezne spletne strani.

Še bolj kot zgoraj omenjeno, pa so FortiGate UTM naprave koristne v zadnjem času, ko se vsi srečujemo s t.i. APT grožnjami. Advanced Persistent Threat je zlonamerna koda, ki v internetu sicer ni poznana in jo antivirusni sistemi ne zaznajo. Velikokrat je narejena prav za vas, njen namen pa je, da vas olajša za nekaj (deset, sto) tisoč evrov. Metode so različne, od kriptiranja, izsiljevanja, odliva podatkov. Cilj je pa povsod enak. FortiGate vam pri tem pomaga tako, da sumljivo kodo pošlje v t.i. Sandbox, kjer jo dejansko zažene v okolju, ki za kodo zgleda kot vaš računalnik. Ko se izvaja, opazuje, kaj ta koda počne in če gre za kaj sumljivega (recimo da word priponka začne komunicirat z nekim kitajskim serverjem), jo oceni kot nevarno in o tem obesti vaš računalnik, ki potem prepreči širjenje in reši težavo preden nastanejo zoprne posledice.